|

قانون الاعلام الدولي: دراسة مقارنة بالفقه الاسلامي |

منتصر سعيد حمودة |

343.099/ ح م و |

2012 |

|

صناعة الهولوكوست : تاملات في استغلال المعاناة اليهودية |

فنكلستين.نورمان |

940.5318/ا د ر |

2021 |

|

البحث العلمي في الدراسات الاعلامية |

عبد الحميد.محمد |

001.42/ع ب د |

2015 |

|

انهيار وصعود : النظام الاعلامي الدولي |

ابو زيد.فاروق |

384.091/ا ب و |

2012 |

|

الاعلام والتنمية في اطار المجتمع المدني الحديث |

عصام الدين مصطفى صالح |

302.23/ ص ا ل |

2019 |

|

بحوث الصحافة الالكترونية |

الغباشي.شعيب |

070.4/غ ب ا |

2010 |

|

الخرائط الكنتورية : انشاؤها وتفسيرها وقطاعاتها وتطبيقاتها |

احمد احمد مصطفى |

526.981/ م ص ط |

2012 |

|

مساقط الخرائط |

محمد ابراهيم محمد شرف |

526.8/ ش ر ف |

دس |

|

الدراما وقضايا المجتمع |

رجاء عبد الرازق الغمراوي

سهى محمود محمد |

791.45/ غ م ر |

2013 |

|

تقنية نظم المعلومات الجغرافية : مبادئ واسس نظرية |

فتحي عبد العزيز ابو راضي |

522 / ا ب و |

2020 |

|

الصحافة الالكترونية واثرها على المؤسسات المعلوماتية |

عصام الدين مصطفى صالح |

070.40285/ ص ا ل |

2020 |

|

المساحة المستوية :مبادئ الرفع والتوقيع الطبوغرافي |

علي زكي سليمان |

526.9/ س ل ي |

2016 |

|

نظم المعلومات الجغرافية :اسس وتدريبات |

محمد ابراهيم محمد شرف |

910.2/ ش ر ف |

2020 |

|

هنا الوردة |

امجد ناصر |

ق/ن ا ص |

2017 |

|

اليهودية بين حضانة الشرق الثقافية وحضانة الغرب السياسية |

فراج.عفيف |

909.04924/ف ر ا |

2002 |

|

ديمومة المسألة الفلسطينية |

جوزيف مسعد |

320.9564/م س ع |

2009 |

|

العلاقات العامة الاسس العلمية والتطبيقات العملية |

حسين.سمير محمد |

659.29/ح س ي |

2015 |

|

تأثير العلاقات السياسية الدولية في استقرار العالم |

السعيد عبد الحميد ابراهيم |

327.11/ ا ب ر |

2022 |

|

دليل الباحث في التحليلات الاحصائية |

محمد.احمد طه

محمد.هناء عزت |

519.5/م ح م |

2020 |

|

عتق أمة /من الهوان الى النهضة في الوطن العربي |

فرجاني.نادر |

323.4/ف ر ج |

2011 |

|

حرية الرأي والتعبير |

خالد مصطفى فهمي |

345.0256/ ف هـ م |

2012 |

|

الانسنية والنقد الديموقراطي |

سعيد..ادوارد |

809/س ع ي |

2005 |

|

النظام القانوني للجريمة الالكترونية المعلوماتية |

محمود علي احمد المردني |

345.0268/ م ر د |

2022 |

|

نظرة على الاعلام العربي /الانكشاف والتحول |

|

302.230956/ن ظ ر |

2015 |

|

القدس مدينة الله |

عمرو.يونس مرشد |

956.442/ع م ر |

2009 |

|

العلاقات العامة بين النظرية والتطبيق |

شدوان علي شيبة |

659.2/ش ي ب |

2016 |

|

التحولات في اسرائيل وتأثيرها في سياساتها تجاه العرب والفلسطينين |

|

320.9564021/ت ح و |

2020 |

|

ثلاث شخصيات في التاريخ |

حمزة.عبداللطيف |

920.056/ح م ز |

2000 |

|

تقييم اداء العاملين في اطار الجودة الشاملة |

احمد علي علي |

658.3125/ع ل ي |

2021 |

|

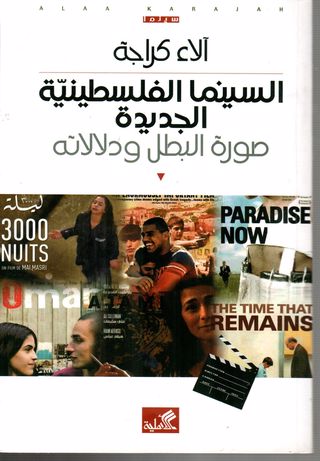

السينما الفلسطينية الجديدة: صورة البطل وولادته |

كراجة.الاء |

791.4309564/ك ر ا |

2021 |